OpenSSH : SSH कुंजी-जोड़ी प्रमाणीकरण2024/04/25 |

|

कुंजी-जोड़ी प्रमाणीकरण के साथ लॉगिन करने के लिए SSH सर्वर कॉन्फ़िगर करें।

ऐसा करने के लिए क्लाइंट के लिए एक निजी कुंजी और सर्वर के लिए एक सार्वजनिक कुंजी बनाएं। |

|

| [1] | प्रत्येक उपयोगकर्ता द्वारा की-पेयर बनाएं, इसलिए SSH सर्वर होस्ट पर एक सामान्य उपयोगकर्ता के साथ लॉगिन करें और निम्नानुसार काम करें। |

|

# कुंजी-जोड़ी बनाएं [fedora@dlp ~]$ ssh-keygen -t ecdsa Generating public/private ecdsa key pair. Enter file in which to save the key (/home/fedora/.ssh/id_ecdsa): # यदि आप चाहें तो दर्ज करें या इनपुट परिवर्तन करें Enter passphrase (empty for no passphrase): # पासफ़्रेज़ सेट करें (यदि कोई पासफ़्रेज़ सेट नहीं है, तो खाली दर्ज करें) Enter same passphrase again: Your identification has been saved in /home/fedora/.ssh/id_ecdsa Your public key has been saved in /home/fedora/.ssh/id_ecdsa.pub The key fingerprint is: SHA256:JplBYWJv++klrHHHV6RACnEgMw8YcqJqpxWMQI3sS9c fedora@dlp.srv.world The key's randomart image is: ..... .....[fedora@dlp ~]$ ll ~/.ssh total 16 -rw-------. 1 fedora fedora 557 Apr 24 12:56 id_ecdsa -rw-r--r--. 1 fedora fedora 182 Apr 24 12:56 id_ecdsa.pub -rw-------. 1 fedora fedora 846 Apr 24 12:46 known_hosts -rw-r--r--. 1 fedora fedora 98 Apr 24 12:46 known_hosts.old[fedora@dlp ~]$ mv ~/.ssh/id_ecdsa.pub ~/.ssh/authorized_keys |

| [2] | सर्वर पर बनाई गई निजी कुंजी को क्लाइंट को स्थानांतरित करें, फिर की-पेयर प्रमाणीकरण के साथ लॉगिन करना संभव है। |

|

# निजी कुंजी को स्थानीय ssh निर्देशिका में स्थानांतरित करें [fedora@node01 ~]$ scp fedora@dlp.srv.world:/home/fedora/.ssh/id_ecdsa ~/.ssh/ fedora@dlp.srv.world's password: id_ecdsa 100% 557 1.7MB/s 00:00[fedora@node01 ~]$ ssh fedora@dlp.srv.world

Enter passphrase for key '/home/fedora/.ssh/id_ecdsa': # यदि आप सेट करते हैं तो पासफ़्रेज़

Web console: https://dlp.srv.world:9090/ or https://10.0.0.30:9090/

Last login: Wed Apr 24 12:55:54 2024

[fedora@dlp ~]$ # लॉगिन किया गया |

| [3] | यदि आप [PasswordAuthentication no] सेट करते हैं, तो यह अधिक सुरक्षित है। |

|

[root@dlp ~]#

vi /etc/ssh/sshd_config # पंक्ति 65, 69 : टिप्पणी हटाएं और [नहीं] में बदलें PasswordAuthentication no ..... ..... KbdInteractiveAuthentication no

systemctl restart sshd |

|

Windows क्लाइंट पर SSH कुंजी-जोड़ी प्रमाणीकरण #1

|

|

यह Windows क्लाइंट से SSH सर्वर में लॉगिन करने का उदाहरण है।

इस उदाहरण पर यह Putty का उपयोग करता है। इससे पहले, एक निजी कुंजी को Windows क्लाइंट में स्थानांतरित करें। |

|

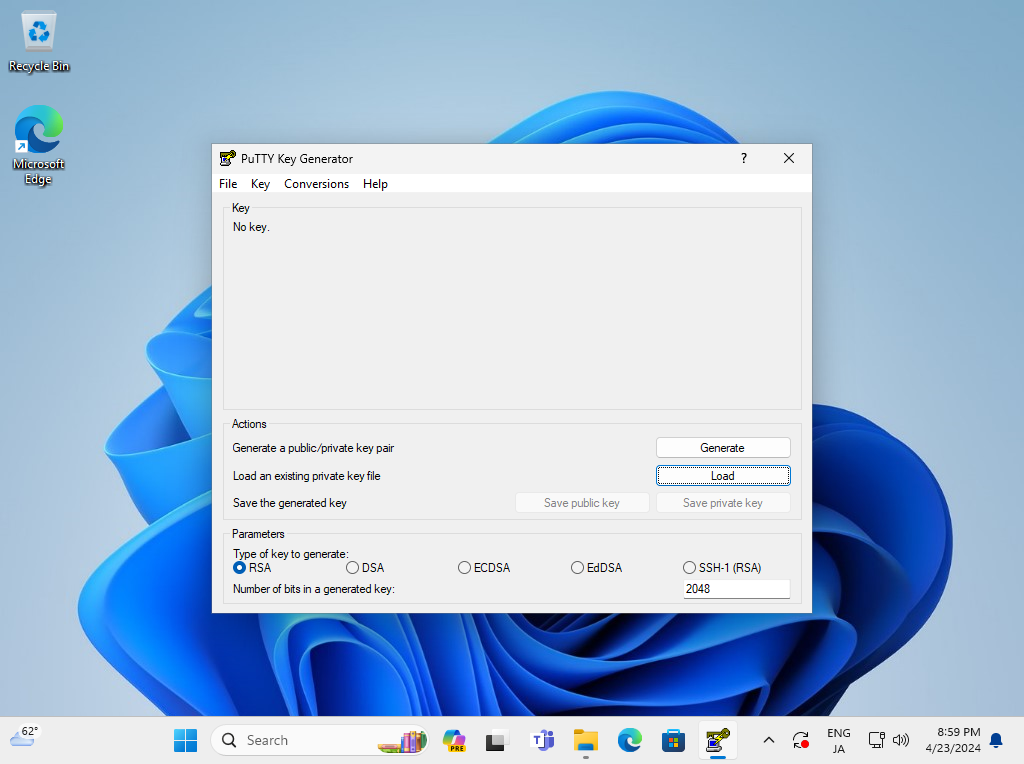

| [4] | [Puttygen.exe] चलाएँ जो [Putty] में शामिल है। (फ़ोल्डर में रखा गया है [Putty.exe] भी रखा गया है) यदि शामिल नहीं है, तो इसे आधिकारिक साइट (www.chiark.greenend.org.uk/~sgtatham/putty/) से डाउनलोड करें। [Puttygen.exe] प्रारंभ करने के बाद, निम्न विंडो पर [लोड] बटन पर क्लिक करें। |

|

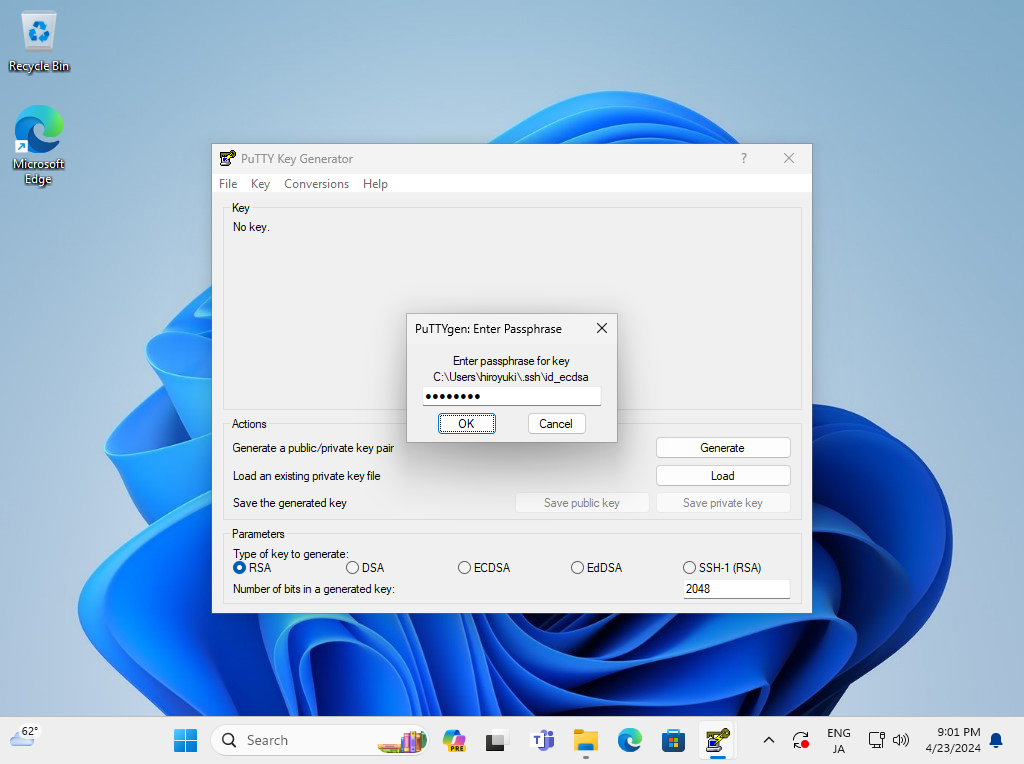

| [5] | वह निजी कुंजी निर्दिष्ट करें जिसे आपने SSH सर्वर से स्थानांतरित किया है, फिर पासफ़्रेज़ की आवश्यकता निम्नानुसार है, इसका उत्तर दें। (यदि पासफ़्रेज़ सेट नहीं है, तो यह चरण छोड़ दिया गया है) |

|

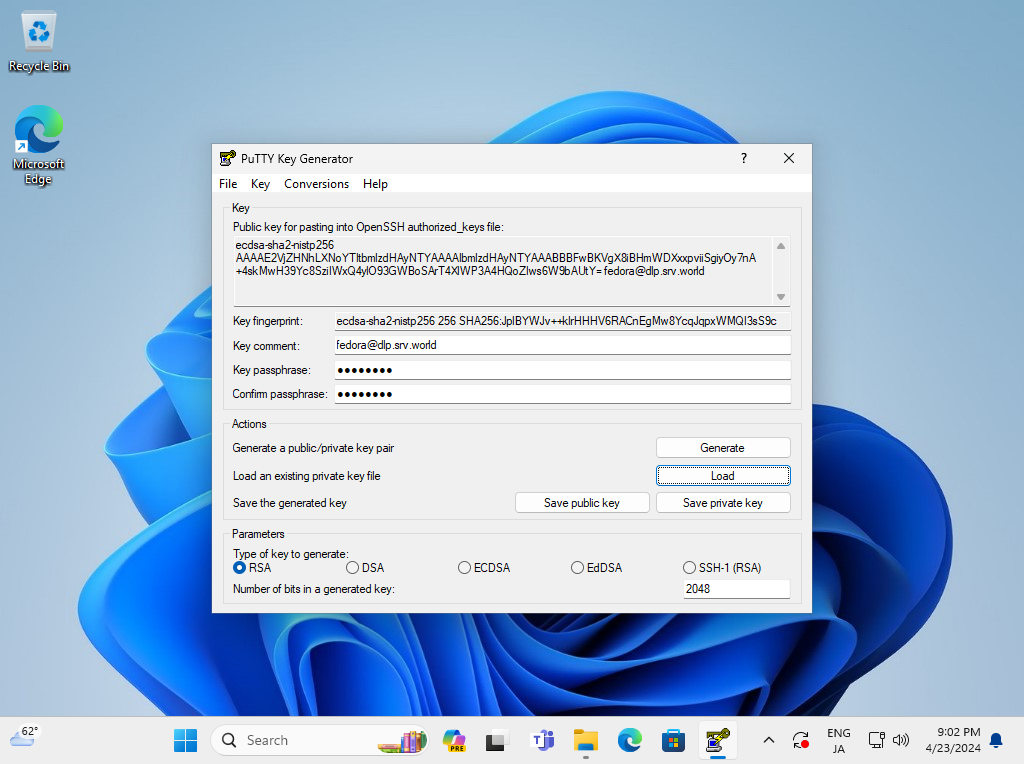

| [6] | अपनी पसंद के किसी भी फ़ाइल नाम के साथ इसे अपने पसंदीदा फ़ोल्डर के अंतर्गत सहेजने के लिए [निजी कुंजी सहेजें] बटन पर क्लिक करें। |

|

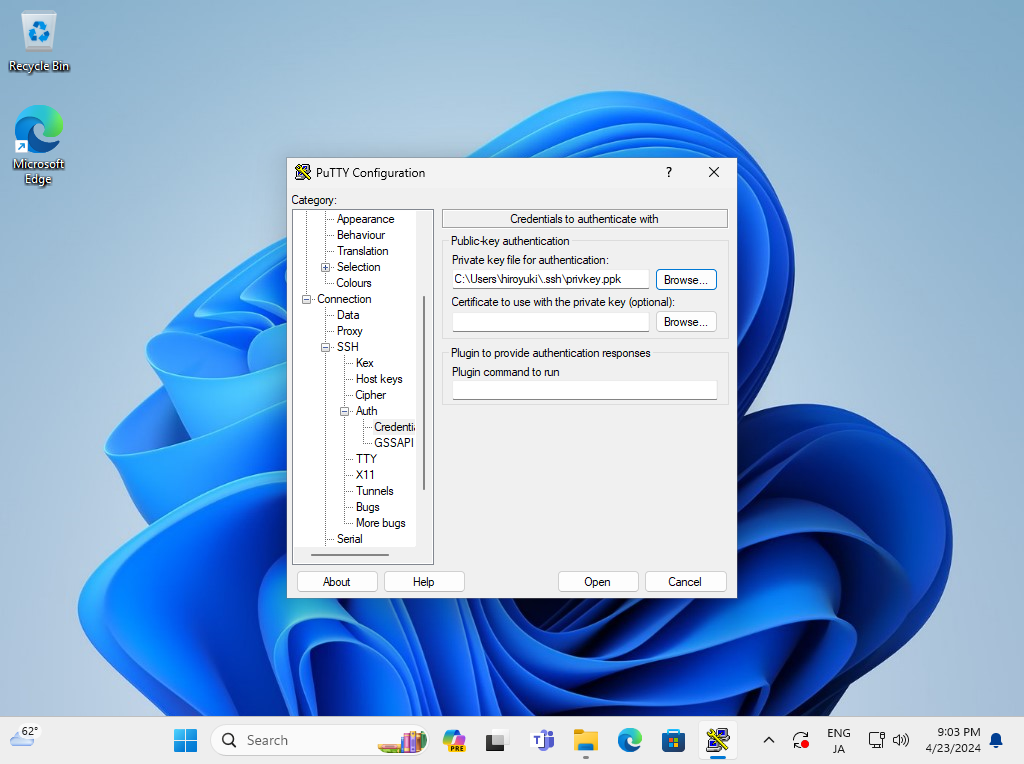

| [7] | पुट्टी प्रारंभ करें और बाएँ फलक पर [Connection] - [SSH] - [Auth] - [Credentials] खोलें, फिर [निजी कुंजी फ़ाइल] फ़ील्ड पर अपनी निजी कुंजी निर्दिष्ट करें। |

|

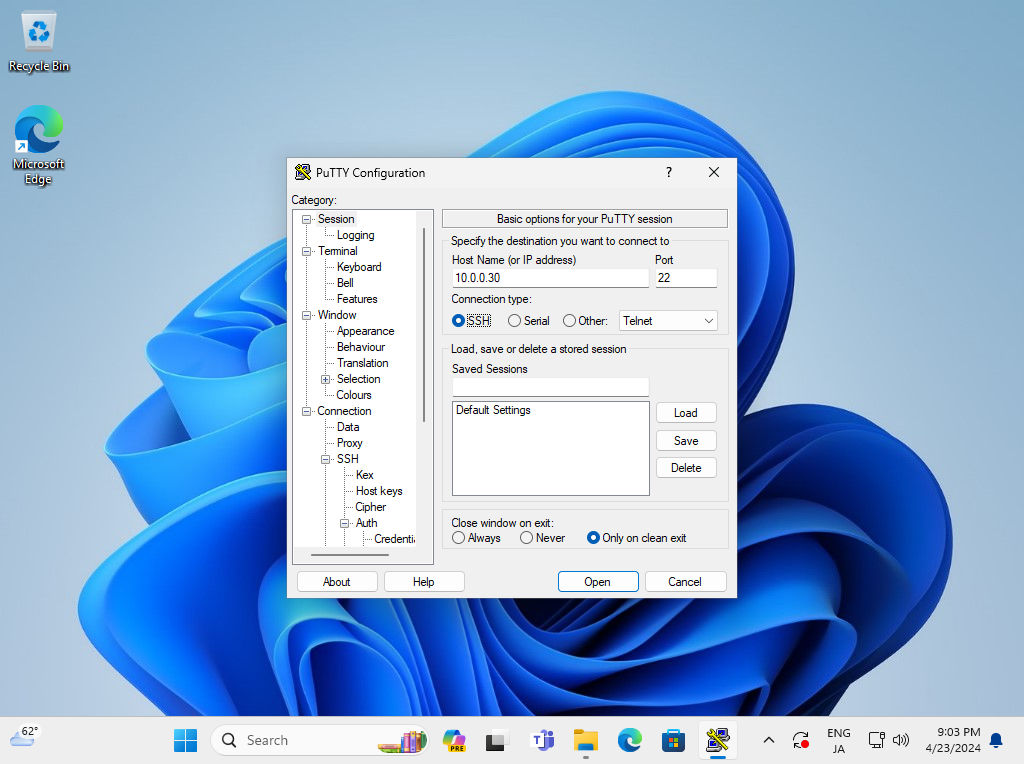

| [8] | बाएँ फलक पर [Session] पर वापस जाएँ और कनेक्ट करने के लिए अपना SSH सर्वर होस्ट निर्दिष्ट करें। |

|

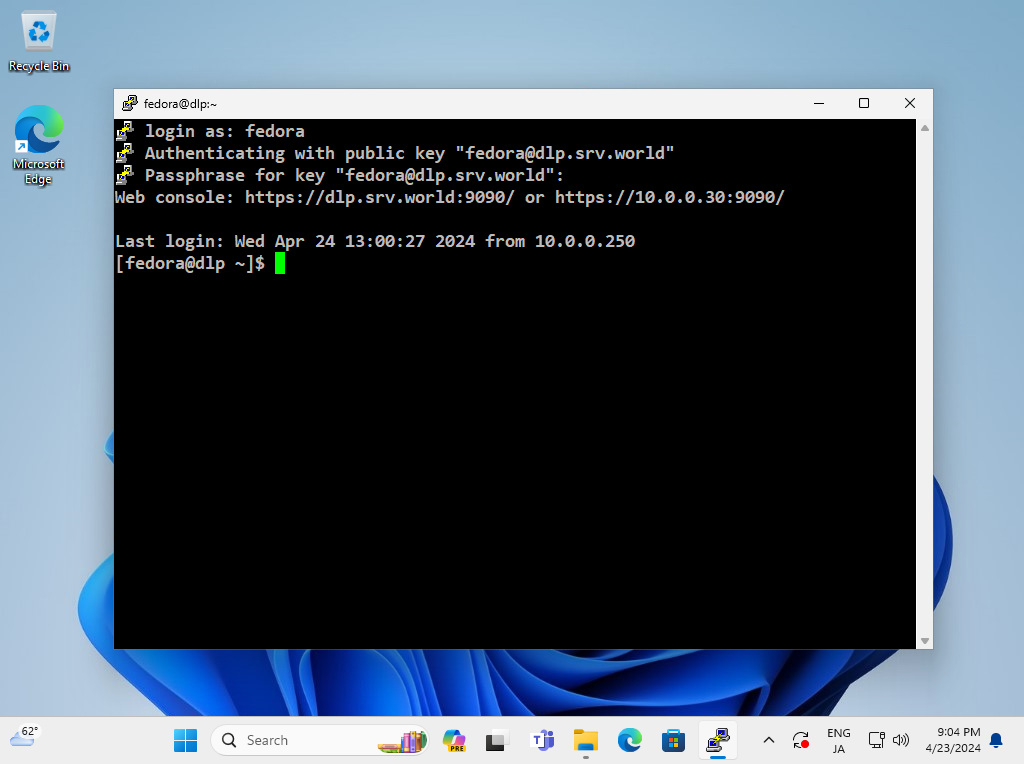

| [9] | जब SSH कुंजी-जोड़ी सेट हो जाती है, तो पासफ़्रेज़ सेट होने पर निम्नानुसार लॉगिन करना आवश्यक है, फिर उसका उत्तर दें। |

|

|

Windows क्लाइंट पर SSH कुंजी-जोड़ी प्रमाणीकरण #2

|

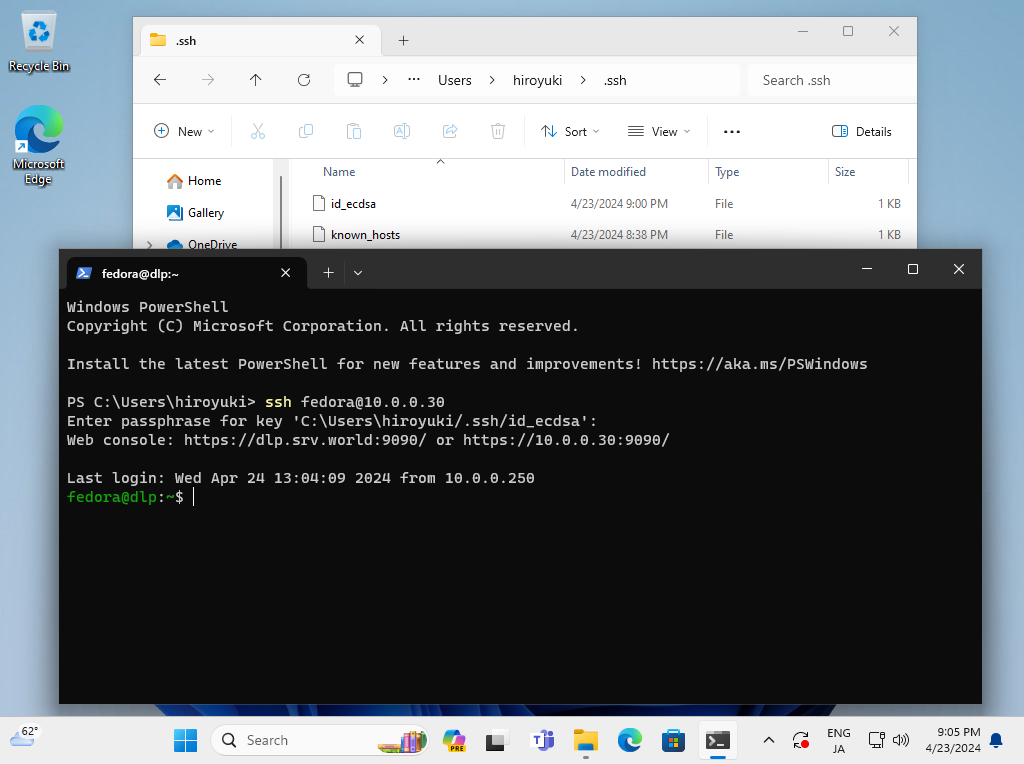

| [10] | Windows 11 पर, OpenSSH क्लाइंट को Windows सुविधा के रूप में लागू किया गया है, इसलिए पुट्टी और अन्य तृतीय पक्ष सॉफ़्टवेयर के बिना SSH की-पेयर के साथ प्रमाणित करना संभव है। अपनी निजी कुंजी को अपने Windows 11 में स्थानांतरित करें और इसे निम्न प्रकार से [(लॉगऑन उपयोगकर्ता होम).ssh] फ़ोल्डर के अंतर्गत रखें, फिर यह कुंजी-जोड़ी प्रमाणीकरण का उपयोग करने के लिए तैयार है। |

|

मिलान सामग्री